大多数 IT 和安全团队都同意,确保端点安全和网络访问安全应用程序在受管理的 PC 上按照安全策略运行应该是一项基本任务。更基本的任务是确保这些应用程序存在于设备上。

然而,许多组织仍未达到这些要求。Absolute Security 的一份新报告基于数百万台运行其固件嵌入式解决方案的移动和混合 PC 的匿名遥测数据,发现许多市场都远远达不到最佳实践。

例如,2024 年网络弹性风险指数报告发现,如果没有自动修复技术的支持,顶级端点保护平台和网络访问安全应用程序在其管理的 PC 样本中 24% 的时间都无法保持符合安全策略。

结合显示修补应用程序严重延迟的数据,Absolute Security 认为,企业可能没有做好向人工智能 PC 实现里程碑式转变的准备,因为这需要投入大量资源,并将注意力从网络安全的基础转移到其他方面。

调查结果详细说明了基本安全工具和补丁问题

Absolute Security 的报告分析了全球组织超过 500 万台 PC 的数据,这些组织拥有 500 台或更多运行 Windows 10 和 Windows 11 的活跃设备。报告得出的结论应该引起 IT 和网络安全团队的关注。

基本端点安全工具未能满足安全策略要求

Absolute Security 研究了组织如何部署端点安全平台,例如 CrowdStrike、Microsoft Defender Antivirus、Microsoft Defender for Endpoint、Palo Alto Networks 的 Cortex XDR、Trend Micro 的 Apex One、SentinelOne 的 Singularity 和 Sophos 的 Intercept X。

它还研究了领先的零信任网络安全应用程序的使用,包括 Citrix 的安全私人访问、思科的 AnyConnect、Palo Alto Networks 的 GlobalProtect、Zscaler 的 Internet Access 产品和 Netskope 的 ZTNA Next。

除了发现 24% 的这些应用程序未能保持基本的安全策略合规性之外,它还发现几乎 14% 的 PC 甚至没有安装端点安全工具,而这些 PC 本应受到 EPP 的保护。Absolute Security 称这“尤其值得注意”,因为 EPP 被认为是移动和混合网络边缘的第一道防线。

各组织仍远远落后于其补丁目标

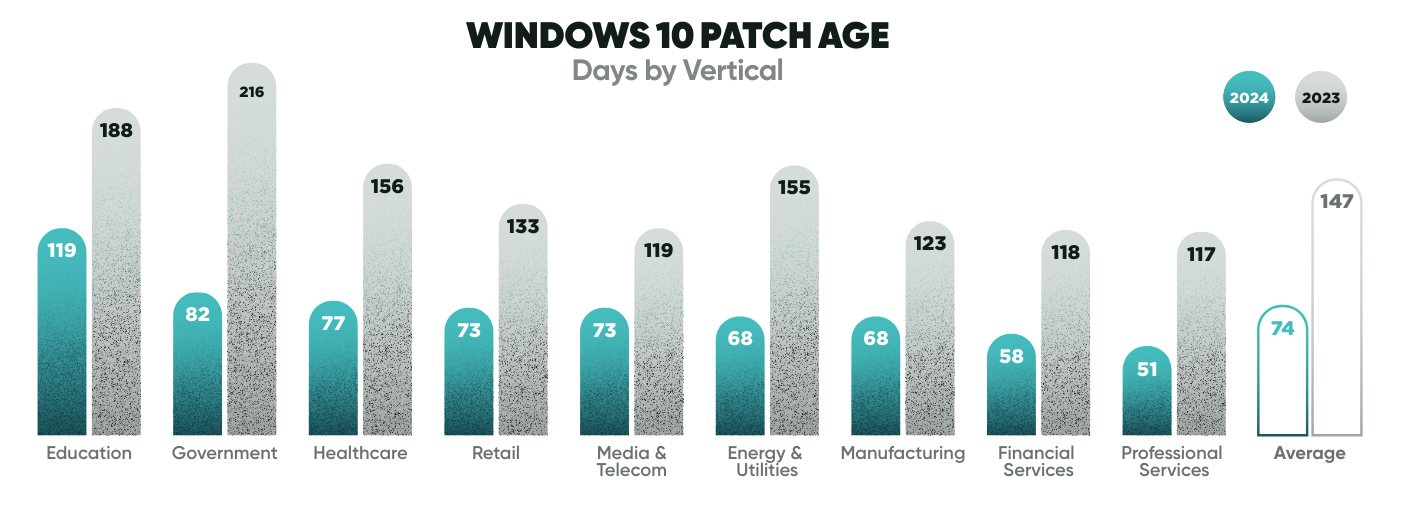

组织在关键补丁方面落后了数周甚至数月,从而产生了“过度风险缺口”。虽然修补软件漏洞的总体平均天数继续下降(Windows 10 为 74 天,Windows 11 为 45 天),但大多数行业仍然远远落后于自己的补丁政策。澳大利亚的八项基本原则将 2023 年高风险软件漏洞修复时间要求从一个月缩短至两周。

Absolute Security 发现,不同行业的修补时间各不相同。教育机构和政府的修补记录最差,2024 年分别耗时 119 天和 82 天修补 Windows 10 软件,不过这比 2023 年这些行业修补漏洞所需的 188 天和 216 天有了很大的改善。对于 Windows 11,教育和政府再次成为修补时间最长的两个行业,尽管它们分别仅耗时 61 天和 57 天。

对未来 AI PC 投资和推广的影响

Absolute Security 承认,企业 PC 市场可能会迎来大规模的“AI 替换浪潮”。报告显示,目前只有 92% 的企业 PC 拥有足够的 RAM 容量来支持 AI,据称已确定为 32GB RAM。“难怪 IDC 预测,到 2027 年,支持 AI 新创新的 PC 需求将从 5000 万台激增至 1.67 亿台,增幅达 60%”,报告详细阐述道。

组织在终端方面面临的问题对他们如何采用 AI PC 有影响。“大规模部署非常复杂,需要大量资源。对支持 AI 的终端机群的巨额投资可能会将预算和人力资源从关键的 IT 和安全优先事项中转移出去,从而导致安全和风险政策出现漏洞。装载新软件的设备不仅增加了复杂性,还会影响性能和安全性,”报告称。

实现人工智能 PC 优势将取决于安全性

Absolute Security 表示,新一代人工智能电脑能够处理大型数据集和本地语言模型,这将使更多数据能够本地保存在企业自有资产上,而不是第三方云主机上。报告称:“通过对数据进行更本地化的控制,组织可以降低数据被盗和泄露的总体风险。”

然而,该公司表示,这将取决于终端设备上正常运行的安全和风险控制。该报告建议投资于支持人工智能的 PC 的企业采取措施,确保 IT、安全和风险程序的最高效率。

Absolute Security 警告不要过度依赖现有工具

Absolute Security 的遥测数据显示,各组织目前每台设备都使用“十几种”终端安全工具和网络访问安全应用程序的复杂组合。这些工具和应用程序基本上都遵循四项基本安全策略:

- 确保应用程序存在于设备上。

- 确保设备版本正确。

- 验证应用程序是否按预期运行。

- 验证应用程序是否经过财产签名且未被篡改。

端点保护和漏洞管理工具并非万无一失

Absolute Security 建议 CISO 和 IT 部署能够尽可能实时地监控、报告并帮助修复端点和网络访问安全应用程序的解决方案。

报告指出,“应用程序标配的故障保险装置可能不够用,因为故障或被入侵的软件无法自行恢复到有效状态。”报告建议,“应使用能够在网络攻击、技术故障或蓄意篡改企图后自动修复并恢复到有效状态的技术来加强端点和网络访问安全控制。”

在修补系统方面,Absolute Security 警告称,即使完全修补,标准漏洞管理平台也可能无法验证资产是否符合安全策略或是否按预期运行。该公司表示:“为了避免这些解决方案无法跟踪的错误,请添加一层来扩大软件和硬件资产的可见性,以确保它们按需要运行。”

最大限度地提高效率,尽量减少人工智能电脑设备转型的影响

随着人工智能电脑的投资和推广数量不断增加,Absolute Security 建议企业采取措施确保 IT、安全和风险流程的最高效率,包括修复和恢复安全应用程序以及推广和管理流程。效率的提高将确保 IT 和安全团队能够专注于提供最大程度的威胁防御。