英国航空公司、英国广播公司和 Boots 均在遭到勒索软件组织 Clop 的供应链攻击后收到了最后通牒。该网络犯罪组织在其暗网门户网站上发布的帖子中警告受影响的组织在 6 月 14 日之前联系 Clop,否则其被盗数据可能会被公开。据信这些数据包含个人信息,包括姓名、银行详细信息、地址和国民保险号码。

受到此次安全事件影响的还有英国薪资服务提供商 Zellis、总部位于都柏林的爱尔兰航空、罗彻斯特大学和新斯科舍省政府。

Zellis 证实了这次攻击,其客户包括捷豹路虎、哈罗德百货和戴森,并向客户保证,此次攻击不会影响其 IT 生态系统的其他关键组件。

“我们可以确认,我们的少数客户受到了这一全球性问题的影响,我们正在积极努力为他们提供支持。Zellis 拥有的所有软件均未受到影响,我们的 IT 资产的任何其他部分也没有发生相关事件或受到损害,”Zellis 在一份声明中指出陈述。

“我们获悉,我们是受 Zellis 网络安全事件影响的公司之一,此次事件是通过其第三方供应商 MOVEit 发生的。”英国航空公司告诉天空新闻。

这次供应链攻击是如何发生的?

Clop 利用了一个SQL注入漏洞(CVE-2023-34362)流行的商业软件 MOVEit 并访问了其服务器。MOVEit 软件旨在安全地移动敏感文件,在全球广受欢迎,其大多数客户在美国和欧洲。

上周,美国网络安全和基础设施安全局警告称黑客发现 MOVEit Transfer 工具中存在漏洞并敦促全球用户寻求方法保护他们的敏感信息免遭可能的供应链攻击。

Clop勒索病毒组织是谁?他们的要求是什么?

Clop 是一个俄罗斯勒索软件团队,被指控对全球顶级商业组织实施了多起数据泄露事件。2023 年 2 月,Clop 声称对供应链袭击事件负责受影响的组织超过 130 个,包括 CHS Healthcare 患者的数据。该组织还参与了Accellion 文件传输设备2020 年发生了一起数据泄露事件,影响了大约 100 家组织,包括壳牌、Kroger 和澳大利亚证券和投资委员会。另一起重大攻击发生在每日邮报在 NHS 拒绝满足其 300 万英镑的赎金要求后,该组织将 NHS 患者的敏感医疗记录倾倒在暗网上。

在最近的这次攻击之后,该组织在其暗网门户网站上呼吁使用 MOVEit 进行商业文件传输的公司:“尊敬的使用 MOVEit 的公司,我们有可能下载了你们的大量数据,这是一次特殊攻击。”声明继续要求 MOVEit 软件的用户使用提供的电子邮件地址与该组织取得联系。通过联系他们,用户将收到一个聊天 URL,该 URL 可用于在匿名浏览器网络上发起谈判。Clop 强调必须在 6 月 14 日之前完成此操作;否则,勒索软件组织将公布不遵守规定的人的姓名。

供应链攻击日益猖獗

最近几年,供应链攻击已成为网络安全领域日益令人担忧的问题。太阳风,Log4j和 Codecov 就是其中值得注意的。供应链攻击对网络犯罪分子尤其有吸引力,因为它们为一次入侵提供多重奖励。

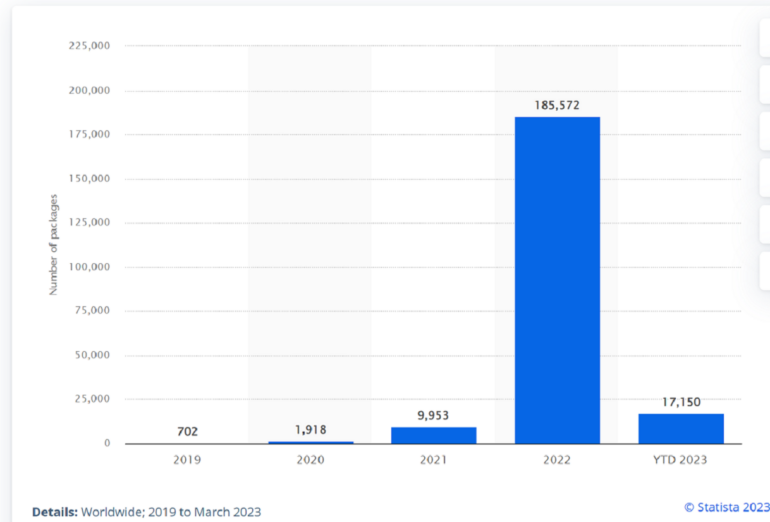

在最近的软件供应链攻击报告Statista 指出,受供应链攻击影响的软件包的全球发生率在 2019 年至 2022 年期间大幅增加,从 702 上升至 185,572(图A)。此外,2023年1月至3月,供应链网络攻击影响了约17,150个软件包。

图A

组织可以采取哪些措施来缓解网络攻击

鉴于供应链攻击的频率不断增长,建议组织采用最佳实践来确保安全。以下是您的组织可以采用的一些最佳实践的细分。

实施零信任架构

A零信任架构其设计理念是,所有网络活动都可能存在恶意。它采用严格的方法,即每个连接请求都必须满足一组严格的策略,才能被授予访问组织资源的权限。

从本质上讲,ZTA 依赖于三个关键组件——策略引擎、策略管理员和策略执行点——它们共同充当决策系统,根据信任算法定义的规则评估网络流量。通过实施 ZTA,组织可以建立一个强大的安全框架,该框架不假设任何固有信任,并在授予对宝贵资源的访问权限之前根据一组预定义的策略验证每个网络活动。

部署蜜标

蜜标是一种检测机制,用于通知组织其网络中的可疑活动。这些欺骗性资源会模仿有价值的数据,诱使攻击者相信他们已访问了有价值的资产。蜜标可以是虚假的数据库数据、电子邮件地址和可执行文件。一旦攻击者与这些诱饵资源互动,就会触发警报,通知目标组织有人试图入侵。

通过使用蜜标,组织可以提前发现潜在的数据泄露,并深入了解攻击者使用的具体方法。借助这些宝贵的信息,组织可以识别目标资源并实施量身定制的事件响应策略,以有效对抗每种网络攻击技术。

看:下载安全事件响应政策来自TechRepublic Premium

定期进行第三方风险评估

有时,第三方软件供应商并不像他们所服务的组织那样重视网络安全。这对于将安全放在首位的组织来说,可能会适得其反。因此,组织应确保其第三方软件供应商也清除了所有可利用的安全漏洞。他们还应评估由信誉良好的治理、风险和合规组织进行的供应商风险评估报告。这有助于揭示每个供应商的安全态势,提供有关应修复的漏洞的更多信息。

看:下载安全风险评估清单来自TechRepublic Premium

自动化第三方攻击面监控

组织的攻击面包括漏洞、途径和方法,黑客可以利用这些漏洞、途径和方法获取未经授权的网络访问、泄露敏感数据或执行网络攻击。这种攻击面使第三方威胁形势更加复杂。但使用自动化攻击面监控解决方案,可以降低这些复杂性,从而更容易捕获隐藏的漏洞。可以帮助自动化第三方攻击面监控的风险管理解决方案包括一信,维姆曼德,比特视和上卫。

选择第三方供应商时要进行尽职调查,并签订强有力的合同协议

在选择第三方供应商或合作伙伴时,实施严格的尽职调查流程。这包括评估供应商的安全控制、政策和实践。根据行业不同,组织应检查供应商是否满足某些安全要求,例如 ISO 27001、NIST SP 800-171 和 PCI DSS。这将揭示他们对信息安全标准的承诺。

除了在选择软件供应商时进行尽职调查外,组织还应与第三方供应商或合作伙伴建立稳固的合同协议。明确概述安全要求、数据保护义务和不合规后果。包括定期审计和评估的规定,以确保持续合规。